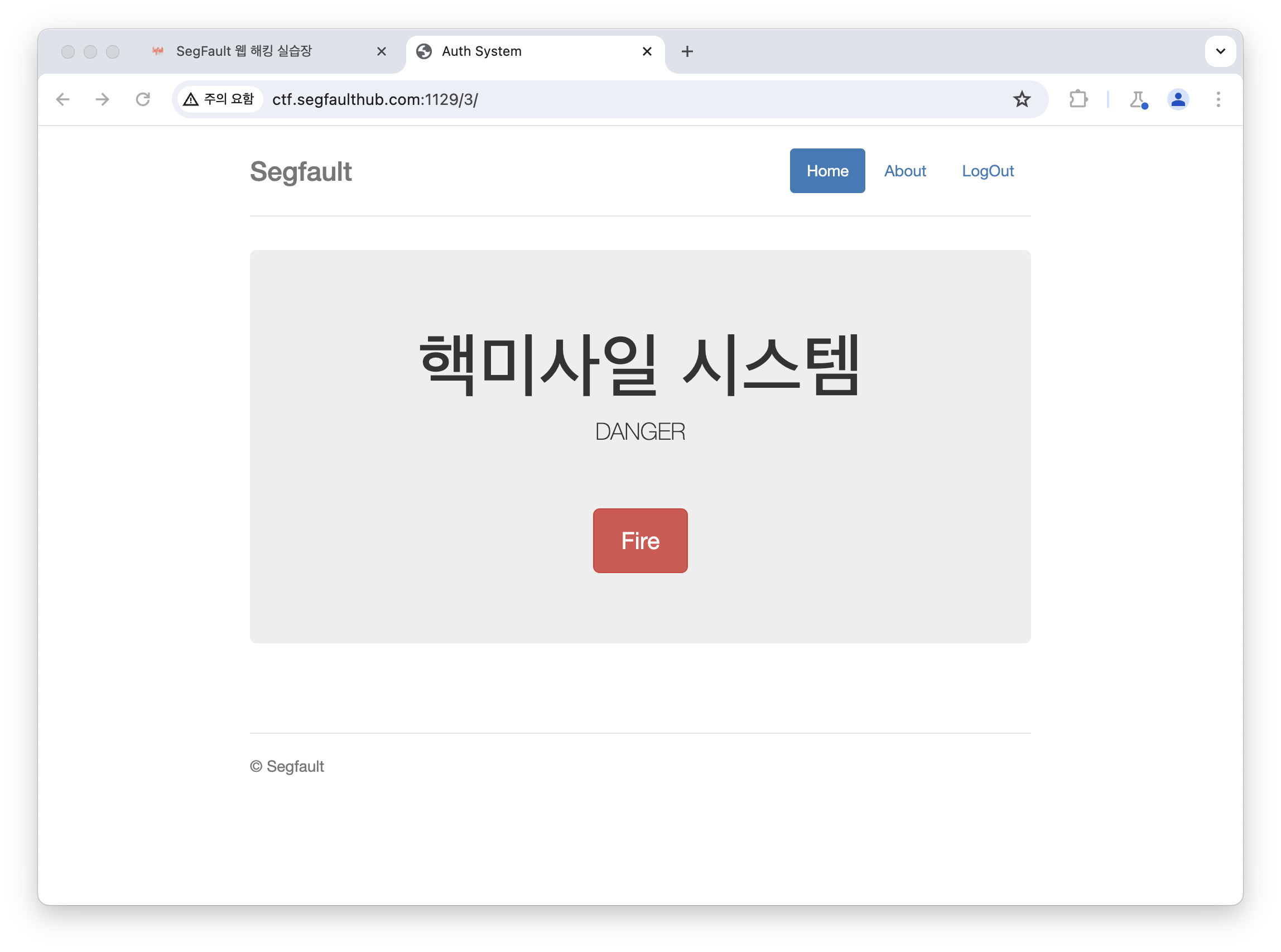

문제 링크로 이동하면 바로 이 화면이 나온다.

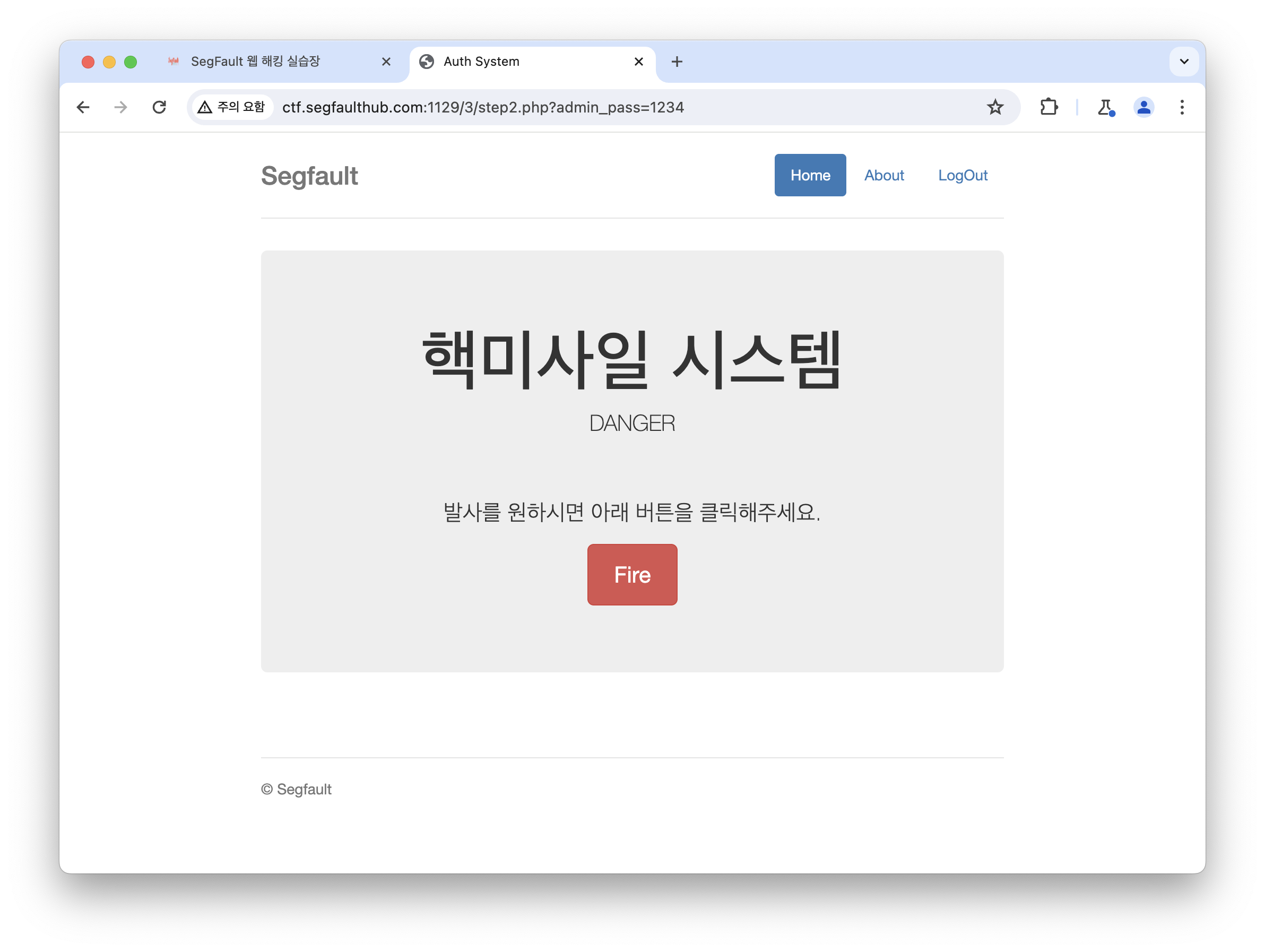

Fire 버튼을 클릭하면 위 처럼 나오고

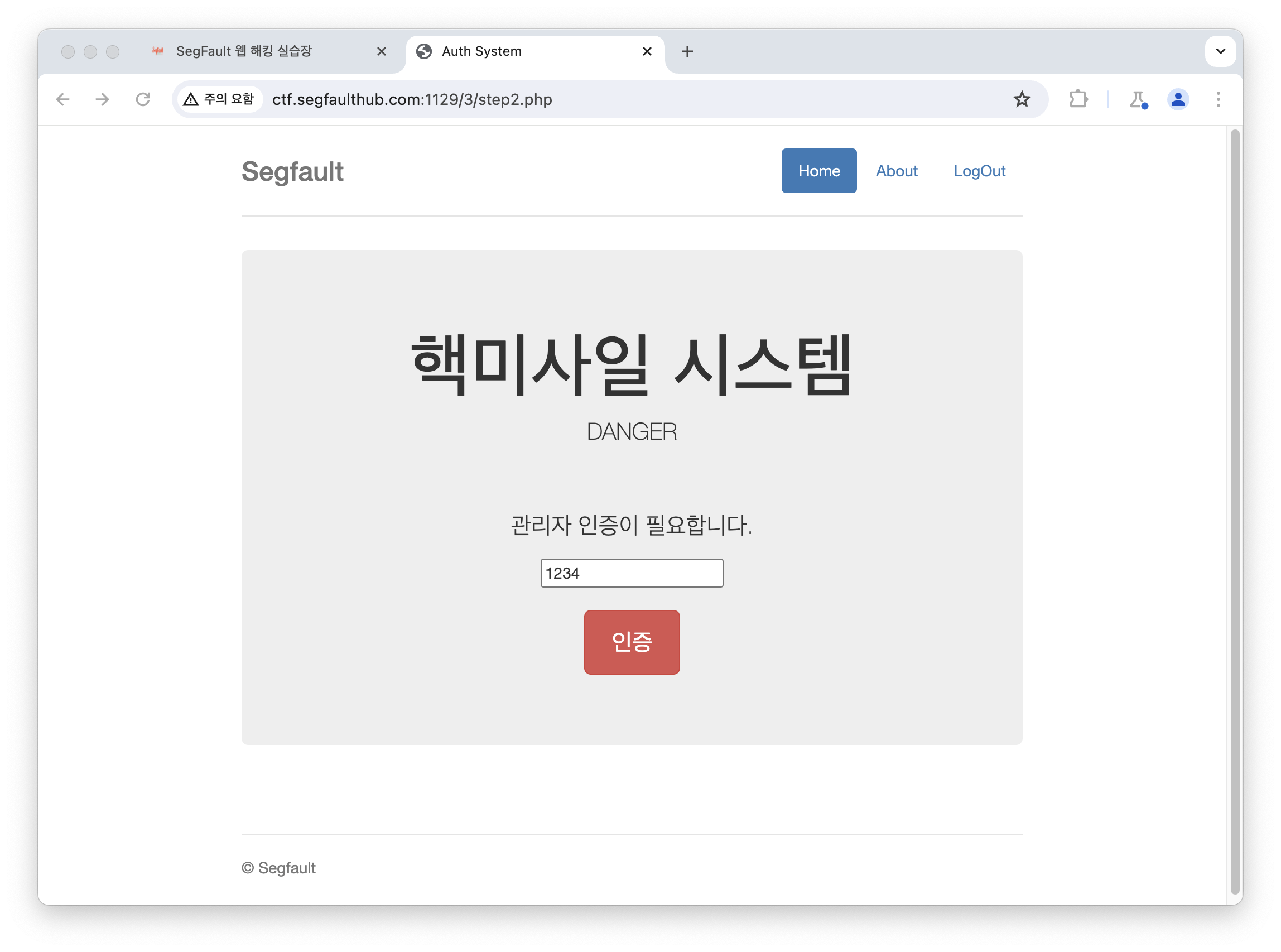

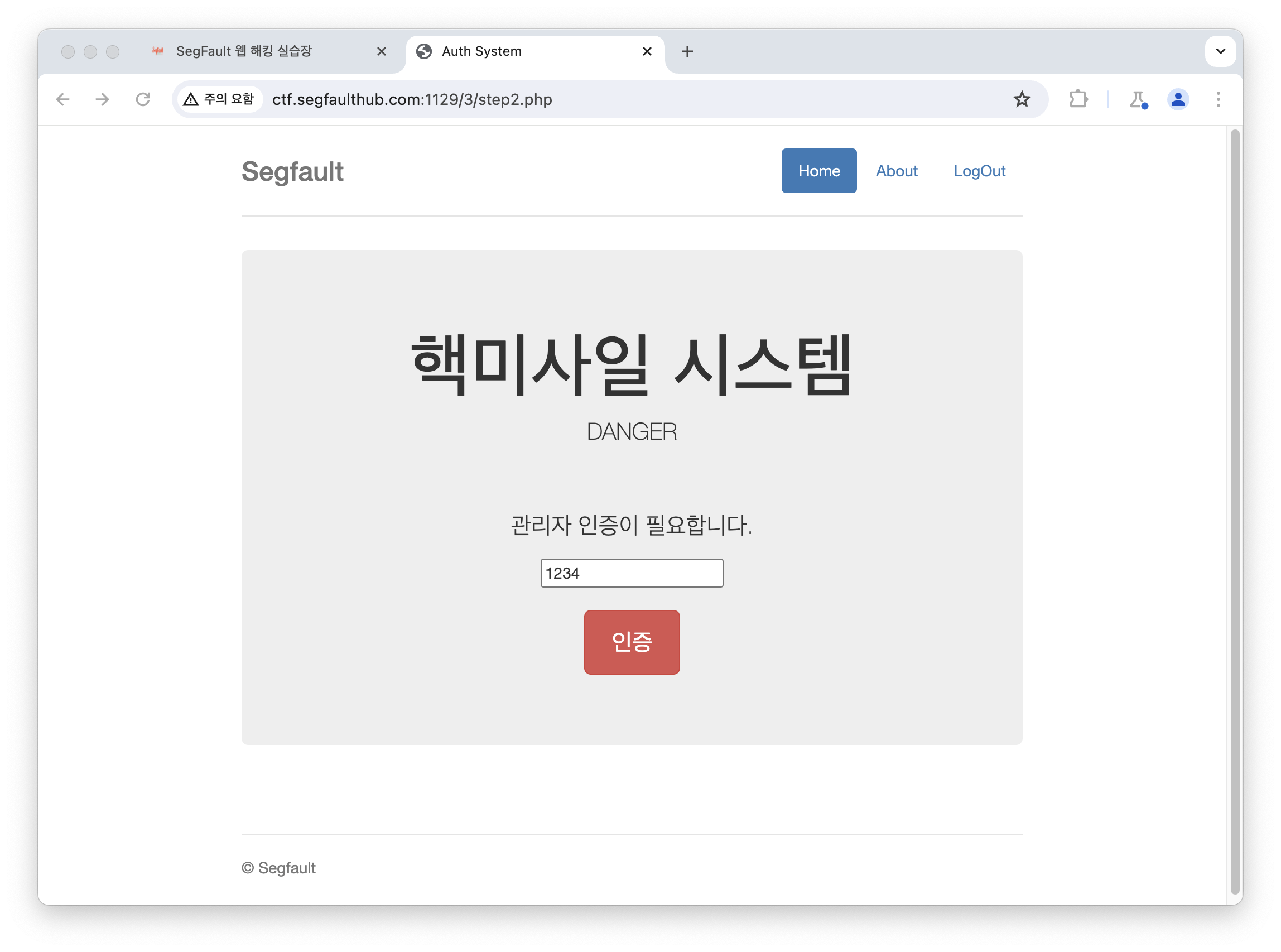

관리자 인증이 필요하며 인증 방법으로 비밀번호를 입력해 인증을 받아야 핵미사일을 발사할 수 있다.

먼저 아무 비밀번호를 입력하고 burp로 req, res를 확인한다.

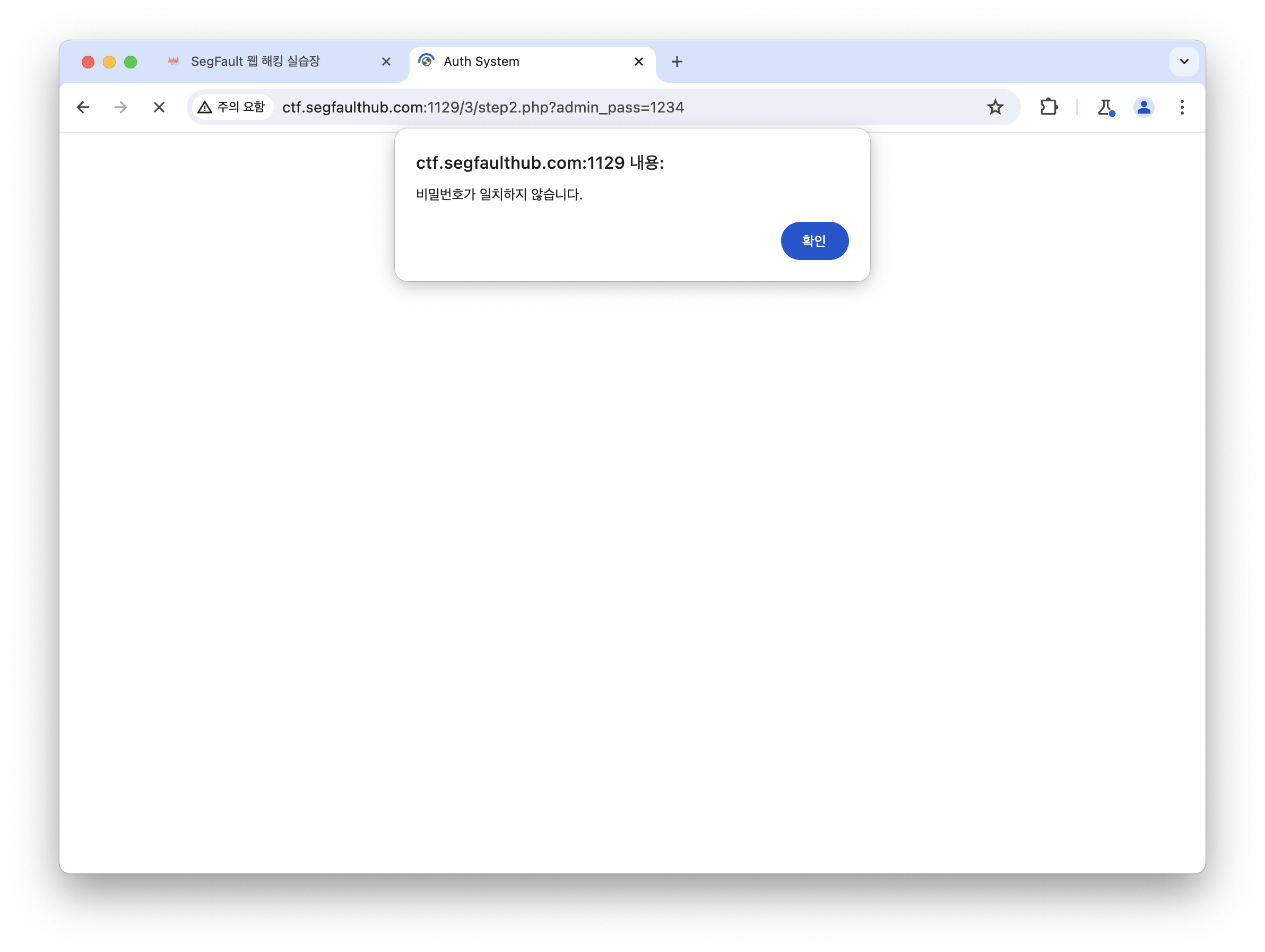

서버로 요청은 이처럼 보내지고, admin_pass 부분에 내가 입력한 1234가 전달된다. Forward 시켜 웹 브라우저를 확인해 보면

당연히 비밀번호가 일치하지 않는다.

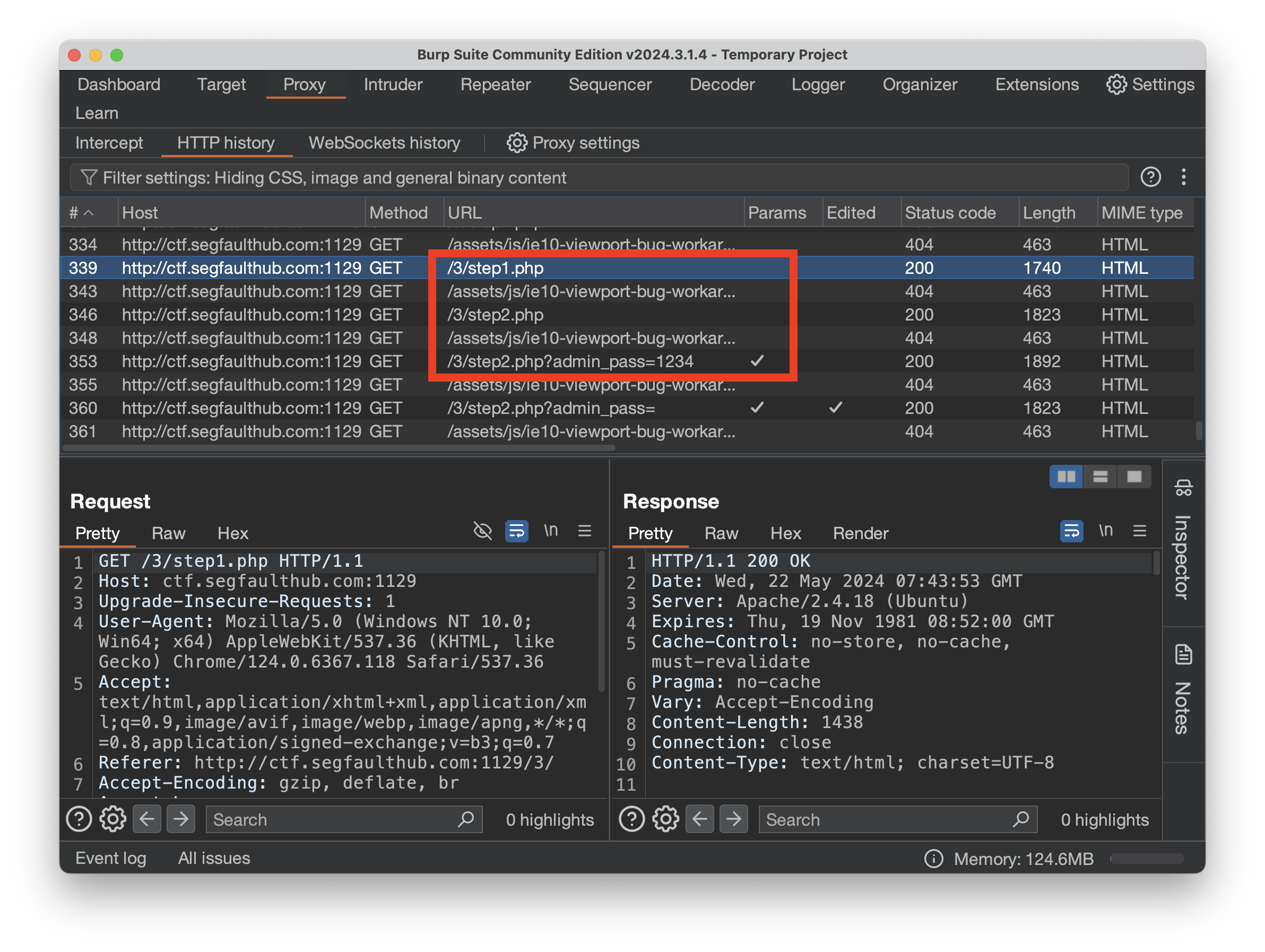

HTTP history를 확인해 보면 step1에

step1에 해당 페이지로 이동되고

step2에 해당 화면으로 이동한다. 여기서 비밀번호를 입력해서 인증 버튼을 클릭하면 GET 방식으로 내가 입력한 비밀번호를 파라미터로 전달하게 되고 step3 페이지로 이동할 것으로 예측할 수 있다. 그럼 이때 굳이 비밀번호 파라미터를 보내지 않고 step.3.php를 GET 받게 request를 수정하면?

step3.php로 별다른 인증없이 이동했다. Fire 버튼을 눌러보면?

GET 메서드로 gogoHack.php를 요청하는 것을 확인할 수 있다.

핵미사일을 발사 시켰다. 굳!

'NS > CTF' 카테고리의 다른 글

| [Week6/CTF] - SQL Injection 1 (0) | 2024.06.18 |

|---|---|

| [Week5/CTF] Secret Login (3) | 2024.05.22 |

| [Week5/CTF] Get Admin (2) | 2024.05.22 |

| [Week5/CTF] Login Bypass 1,2 (1) | 2024.05.22 |

| [Week4] Burp Suite - CTF(간단 퀴즈) (0) | 2024.05.13 |